AUTENTICACIÓN

Tenemos varios métodos par aautenticar: Tacacs+, Radius, LDAP y la base de datos local.

Se pueden configurar varios de estos métodos a la vez de manera que, si no se pudiera contactar con el primero, se intentaría usar el siguiente. Al igual que con Cisco, si el primer método deniega el acceso, no pregunta al segundo método. A10 desarrolló lo que llaman "Tiered Authentication", que nos permite intentar el segundo método incluso habiendo denegado el acceso el primer método.

La cuenta de "admin" es una excepción, ya que siempre chequea contra la base de datos local. Este comportamiento se puede modificar

Para configurar el servidor Tacacs/Radius donde están los usuarios:

- (config)#tacacs-server host X.X.X.X secret X [options]

- (config)#radius-server host X.X.X.X secret X [options]

Para configurar el tipo de autenticación y el orden:

- (config)#authentication type [orden]

- Ejemplo: (config)#authentication type tacacs radius ldap local

Para configurar el modo. Tenemos dos modo, el "single" que es el de por defecto y, el "multiple":

- (config)#authentication mode

Recordad que la autenticación local se puede deshabilitar:

- (config)#admin Soporte1

- (config:1-admin:Soporte1)#disable

AUTORIZACIÓN

La autorización puede estar basada en varios escenarios:

- Interface de Usuario: CLI, GUI y aXAPI. Por defecto, los administradores pueden usar todas.

En la versión 4.1, las opciones para autorizar comandos son solo "none" o "tacplus". Tenemos del 0 al 15.

- (config)#authorization commands <0 14="" 15="" 1=""> method

Las restricciones que se aplican son las siguientes:

- 0: comandos a nivel de user (exec) se envían para la autorización. En otros niveles se permiten

- 1: comandos a nivel de privilege (enable) se envían para la autorización. En otros niveles se permiten

- 14: comandos a cualquier nivel se envían excepto los de administración de cuentas que se permiten

- 15: todos los comandos se envían para ser autorizados.

Nota: los niveles del 2 al 13 actúan igual que el nivel 1.

CONTABILIDAD

Esta función nos registra las actividades de los usuarios en los equipos (log in, comandos, etc). También se puede configurar Radius o Tacacs+ para que recojan estas actividades.

Para configurarlo:

- (config)#accounting commands <0-15> stop-only tacplus

- (config)#accounting exec

- (config)#accounting debug<0-15>

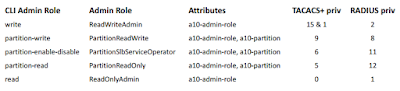

La tabla de equivalencias de roles, atributos y privilegios en Radius y Tacacs:

Si usamos el servidor de tacacs.net, la configuración de este se hace a través de 4 archivos xml. Para el laboratorio voy a usar este. Podéis descargarlo de su web y además, hay bastante información de cómo configurarlo en internet.

Un ejemplo para asignar un role de Admin a través de Tacacs:

Si queremos especificar un poco más los permisos que vamos a darle, modificamos la parte de Autoexec y la de Shell:

Tabla de atributos de Tacacs y Radius:

No hay comentarios:

Publicar un comentario